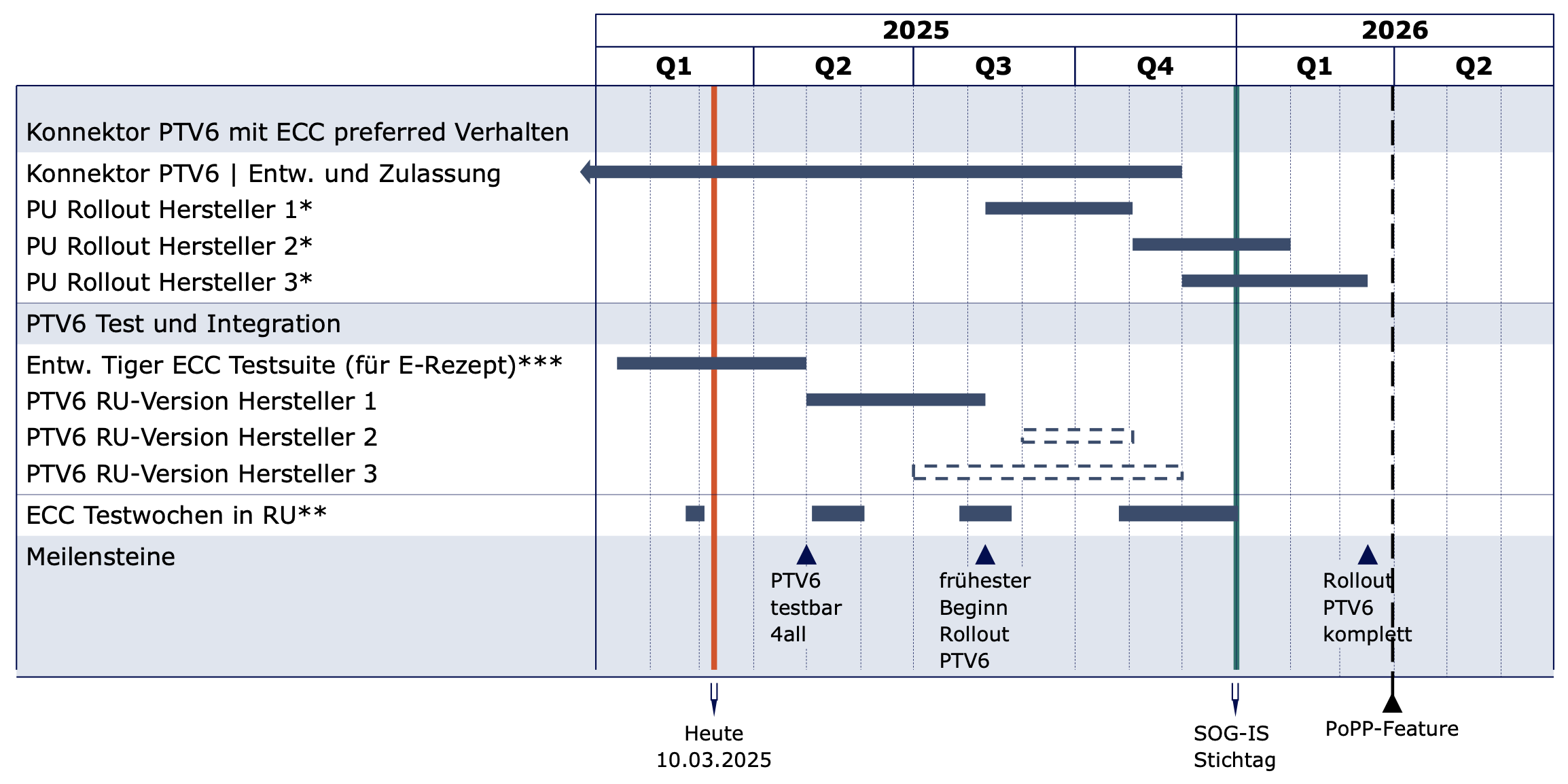

Zeitplanung: PTV6 und Vorbereitung der Primärsysteme

CROSSSOFT bietet auch für PTV6 eine Komplettlösung an. Als TI-Provider ist CROSSSOFT in der Lage die komplette TI-Kette an die Besonderheiten der Bedarfe nach §116, §117,§118 und §119 Einrichtungen anzupassen, die Datenübermittlung nach §12o SGB V sicher zu stellen und die Kommunikation nach §108 SGB V zu ermöglichen.

Hand-in Hand Lösungen für mehr Zufriedenheit.

Wir koordinieren die unterschiedlichen Ansprechpartner bei Installation und Support für Sie.

Aktuelle Situation und Herausforderungen von RSA zu ECC-Umstellung

(Workshop – gematik – Juni 2025)

RSA to ECC betrifft vieles: KIM Clients, gSMC-KT, SMC-B, eHBA, Konnektoren, PVS. Insbesondere beim Thema eHBA und SMC-B können wir als Primärsystemhersteller im Prinzip nichts beeinflussen.

Die PVS-Hersteller wünschen sich von der gematik Informationen und allen Komponenten bzgl. deren ECC-Fähigkeit.

Die PVS-Hersteller sind die erste Stelle, die von Nutzern befragt werden, z.B. welche Firmware (Codebeispiele / API etc.) eingesetzt wird, wie die ECC-Fähigkeit und die FW abgefragt werden kann.

- Wenn die HBAs und SMC-Bs Ende des Jahres massenhaft getauscht werden, müssten durch DVOs ausreichend Arzt-freundliche Termine zur Verfügung gestellt werden (was Ende des Jahres oft ein Problem darstellen dürfte), um die notwendigen Anpassungen im PVS und bei den Zertifikaten durchführen zu können. Hier wird es Reibung und weiteren Vertrauensverlust in die TI geben. Zudem entstehen Kosten, welche eine Erhöhung der TI-Pauschale nach sich ziehen müssten.

- Wenn die Umstellung zum 01.01.26 noch nicht 100% sicher ist, dass es nur noch ECC gibt, sollte man lieber über den 01.01.26 die Karten noch mit RSA ausliefern und dann nicht mehr verwenden, wenn doch wirklich abgeschaltet wird.

- Der schlimmste anzunehmende Fall aus Sicht der Industrie ist:

- ..die ECC Karten sind am 31.12.25 im Briefkasten der Praxis und am 01.01.2026 wir RSA abgeschaltet. Also benötigen wir als PVS-Hersteller einen transparenten und konkreten Termin deutlich vor Jahresende, eigentlich sofort!

- Es wurde der Wunsch nach Testfällen für KIM geäußert. Möglichst noch vor der ePA.

- Bitte nach Offenlegung zu den Informationen von Kartenanbietern.

- Hinsichtlich der Kartentests wünschen sich die PVS Hersteller eine Übersicht, wie sie die Karten abfragen können. Eine Aufarbeitung in Form einer Tabelle wurde vorgeschlagen in der sich ablesen lässt welche Karte welche Firmware, Version usw. beinhaltet.

- Es wurde der Hinweis gegeben, dass die SMC-B-Karten-Ausgabe mit gleicher TelematikID nicht gut im Feld funktioniert. Verbindliche Aussagen zu Prozessen, Komponenten und Zeiten sind an der Stelle für die PS-Hersteller notwendig, da sie von den Nutzern häufig als erstes bei Problemen befragt werden.

Folgende Erfahrung zu einem Fall von vor ein paar Wochen geteilt:

Die Ärztin wollte unbedingt Arvato-KimClient und Secunet auf dem neusten Stand haben. Dort ist bereit RSA aus der Secunet Oberfläche entfernt worden, und es ging laut Support nix mehr. Erst nachdem dort ein ECC-Client-Zertifikat erstellt und im PVS/Kim-Client-Module hinterlegt wurde, funktionerte alles wieder.

Anmerkungen zum Authenticator

- Die Anzeige im gematik Authenticator ist schön. Aber es fehlt eine klare Interpretation eine klare Handlungsanweisung für den Anwender. So führt das wieder zu Rückfragen.

Es wird nach Freigabe noch Zeit für den Rollout benötigt. Üblicherweise ist das 1x im Quartal.

Vorlaufzeit der Kartenhersteller zum Ablauf der eHBA Karten?

Medisign plant für den Kartentausch 5 Monate Vorlauf ein. Ab Juli 2025 werden Kunden von Medisign angeschrieben und über das Massentauschverfahren informiert. Dieses Verfahren ist mit der gematik abgestimmt. Jeder Anbieter macht das jedoch anders, da es verschiedene Stände und Laufzeiten gibt.

Wenn neue Karten aktiviert werden, werden alte deaktiviert. Es gibt keine finanzielle Doppelbelastung.

Das Vorgehen der anderen Kartenherausgeber ist aktuell nicht bekannt.

Bleibt beim Kartentausch die Telematik ID die gleiche ?

Ja, solange es Austauschkarten sind.

Ist schon gewährleistet, dass es eine vollautomatische Migration gibt? Müssen Zertifikate automatisch hinterlegt werden?

KIM Client Module werden automatisch die Zertifikate herunterladen.

Zertifikate im Konnektor müssen händisch auf ECC umgetauscht werden. Hier gibt es keine vollautomatische Migration.

Was wird an die LE kommuniziert? z.B. Austausch Kartenmaterial.

Worauf müssen die PS noch achten und kommunizieren? Was müssen sie noch leisten?

Wir als gematik haben noch keine öffentlichen Kampagnen vorgenommen. Aber wir sind im Austausch mit den Gesellschaftern.

Zusammenfassung – die vollständigen Unterlagen sind hier einsehbar:

Quelle, zuletzt abgerufen 13.06.2025 https://wiki.gematik.de/spaces/RUAAS/pages/659379189/Protokoll+-+250603_Workshop+EBK+PTV6+HSK+PTV2+im+Dialog+mit+Herstellern#Protokoll250603_WorkshopEBKPTV6/HSKPTV2imDialogmitHerstellern-Hinweise/Anmerkungen/W%C3%BCnsche

RSA to ECC betrifft vieles: KIM Clients, gSMC-KT, SMC-B, eHBA, Konnektoren, PVS. Insbesondere beim Thema eHBA und SMC-B können wir als Primärsystemhersteller im Prinzip nichts beeinflussen.

Die PVS-Hersteller wünschen sich von der gematik Informationen und allen Komponenten bzgl. deren ECC-Fähigkeit.

Die PVS-Hersteller sind die erste Stelle, die von Nutzern befragt werden, z.B. welche Firmware (Codebeispiele / API etc.) eingesetzt wird, wie die ECC-Fähigkeit und die FW abgefragt werden kann.

- Wenn die HBAs und SMC-Bs Ende des Jahres massenhaft getauscht werden, müssten durch DVOs ausreichend Arzt-freundliche Termine zur Verfügung gestellt werden (was Ende des Jahres oft ein Problem darstellen dürfte), um die notwendigen Anpassungen im PVS und bei den Zertifikaten durchführen zu können. Hier wird es Reibung und weiteren Vertrauensverlust in die TI geben. Zudem entstehen Kosten, welche eine Erhöhung der TI-Pauschale nach sich ziehen müssten.

- Wenn die Umstellung zum 01.01.26 noch nicht 100% sicher ist, dass es nur noch ECC gibt, sollte man lieber über den 01.01.26 die Karten noch mit RSA ausliefern und dann nicht mehr verwenden, wenn doch wirklich abgeschaltet wird.

- Der schlimmste anzunehmende Fall aus Sicht der Industrie ist:

- ..die ECC Karten sind am 31.12.25 im Briefkasten der Praxis und am 01.01.2026 wir RSA abgeschaltet. Also benötigen wir als PVS-Hersteller einen transparenten und konkreten Termin deutlich vor Jahresende, eigentlich sofort!

- Es wurde der Wunsch nach Testfällen für KIM geäußert. Möglichst noch vor der ePA.

- Bitte nach Offenlegung zu den Informationen von Kartenanbietern.

- Hinsichtlich der Kartentests wünschen sich die PVS Hersteller eine Übersicht, wie sie die Karten abfragen können. Eine Aufarbeitung in Form einer Tabelle wurde vorgeschlagen in der sich ablesen lässt welche Karte welche Firmware, Version usw. beinhaltet.

- Es wurde der Hinweis gegeben, dass die SMC-B-Karten-Ausgabe mit gleicher TelematikID nicht gut im Feld funktioniert. Verbindliche Aussagen zu Prozessen, Komponenten und Zeiten sind an der Stelle für die PS-Hersteller notwendig, da sie von den Nutzern häufig als erstes bei Problemen befragt werden

Folgende Erfahrung zu einem Fall von vor ein paar Wochen geteilt:

Die Ärztin wollte unbedingt Arvato-KimClient und Secunet auf dem neusten Stand haben. Dort ist bereit RSA aus der Secunet Oberfläche entfernt worden, und es ging laut Support nix mehr. Erst nachdem dort ein ECC-Client-Zertifikat erstellt und im PVS/Kim-Client-Module hinterlegt wurde, funktionerte alles wieder.

Anmerkungen zum Authenticator

- Die Anzeige im gematik Authenticator ist schön. Aber es fehlt eine klare Interpretation eine klare Handlungsanweisung für den Anwender. So führt das wieder zu Rückfragen.

Es wird nach Freigabe noch Zeit für den Rollout benötigt. Üblicherweise ist das 1x im Quartal.

Vorlaufzeit der Kartenhersteller zum Ablauf der eHBA Karten?

Medisign plant für den Kartentausch 5 Monate Vorlauf ein. Ab Juli 2025 werden Kunden von Medisign angeschrieben und über das Massentauschverfahren informiert. Dieses Verfahren ist mit der gematik abgestimmt. Jeder Anbieter macht das jedoch anders, da es verschiedene Stände und Laufzeiten gibt.

Wenn neue Karten aktiviert werden, werden alte deaktiviert. Es gibt keine finanzielle Doppelbelastung.

Das Vorgehen der anderen Kartenherausgeber ist aktuell nicht bekannt.

Bleibt beim Kartentausch die Telematik ID die gleiche ?

Ja, solange es Austauschkarten sind.

Ist schon gewährleistet, dass es eine vollautomatische Migration gibt? Müssen Zertifikate automatisch hinterlegt werden?

KIM Client Module werden automatisch die Zertifikate herunterladen.

Zertifikate im Konnektor müssen händisch auf ECC umgetauscht werden. Hier gibt es keine vollautomatische Migration.

Was wird an die LE kommuniziert? z.B. Austausch Kartenmaterial.

Worauf müssen die PS noch achten und kommunizieren? Was müssen sie noch leisten?

Wir als gematik haben noch keine öffentlichen Kampagnen vorgenommen. Aber wir sind im Austausch mit den Gesellschaftern.

Zusammenfassung – die vollständigen Unterlagen sind hier einsehbar:

Quelle, zuletzt abgerufen 13.06.2025 https://wiki.gematik.de/spaces/RUAAS/pages/659379189/Protokoll+-+250603_Workshop+EBK+PTV6+HSK+PTV2+im+Dialog+mit+Herstellern#Protokoll250603_WorkshopEBKPTV6/HSKPTV2imDialogmitHerstellern-Hinweise/Anmerkungen/W%C3%BCnsche

• Konnektor PTV6: Bereits spezifiziert und Hersteller sind in der Entwicklungsphase

• Primärsysteme: Anpassung alle Primärsysteme auf ECC preferred Verhalten ist mit Risiken verbunden. E-Rezepte sind aktuell zu 98 % mit RSA QES signiert.

• *: gem. abgestimmten Plan des jeweiligen Herstellers zum jetzigen Stand

• **: RU Testwochen dienen als Ergänzung der Testung mit PTV6. Es muss NICHT mit der PTV6 Inbetriebnahme auf die Testwochen gewartet werden.

• ***: 2-3 Use Cases für E-Rezept können zusammen mit PTV6 betestet werden

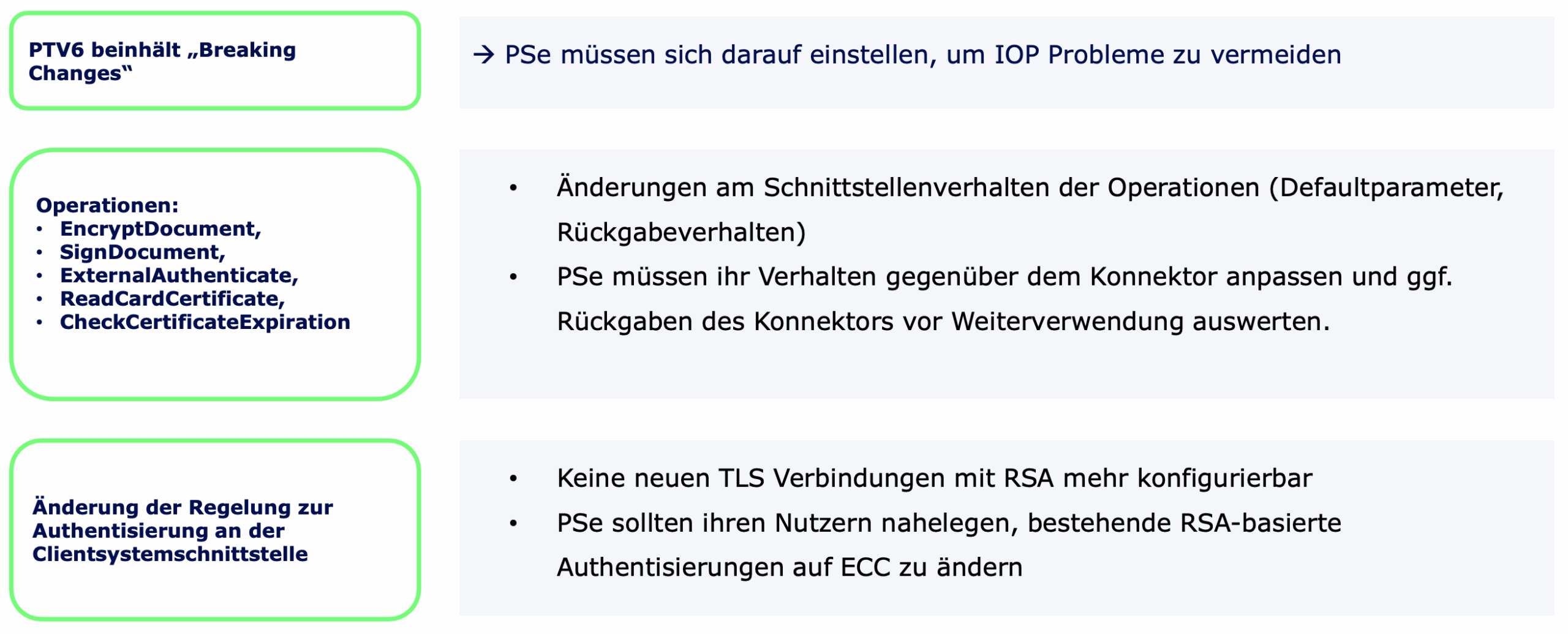

Implikationen für Primärsysteme

RSA2ECC Migration

Implikationen für Primärsysteme

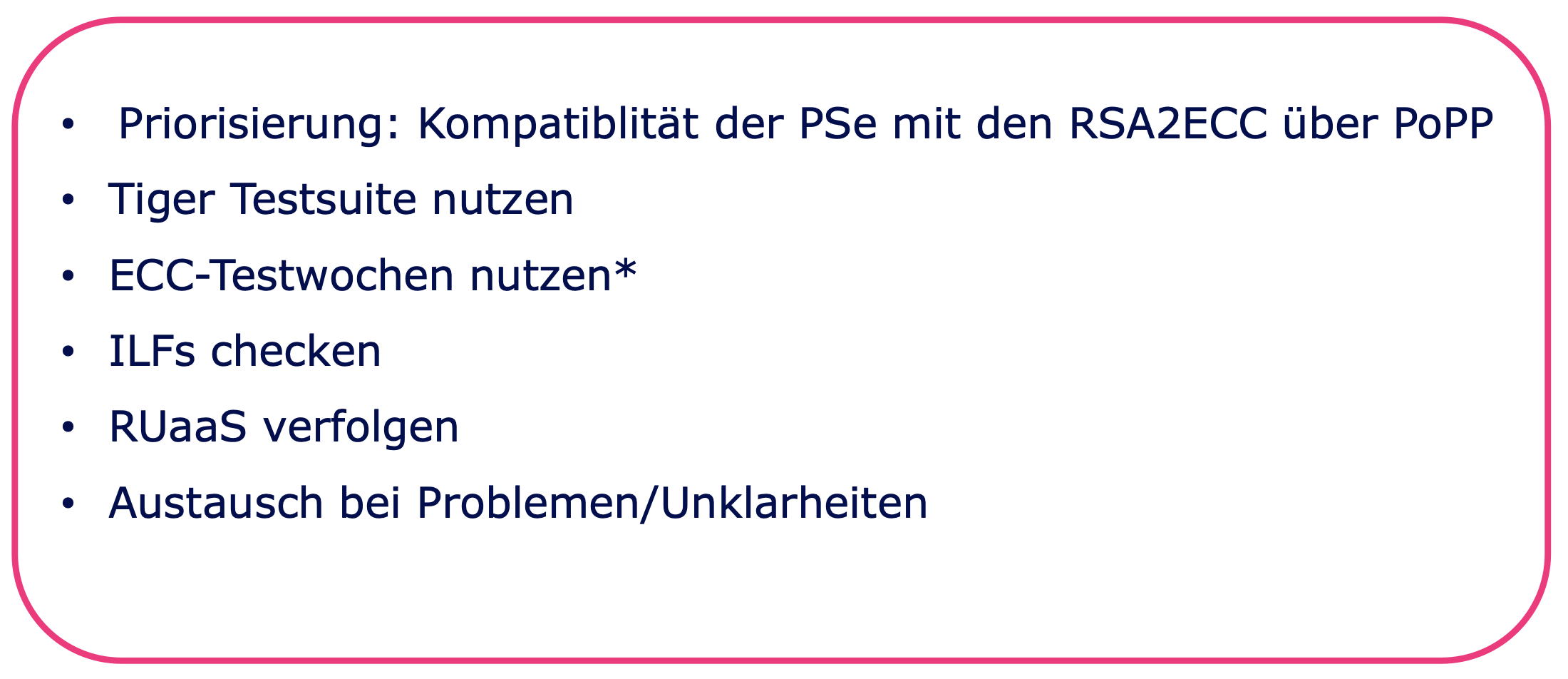

Gematik Empfehlung

*: Es muss jedoch nicht auf die Testwochen gewartet werden, um die robuste IOP eines PS mit dem Konnektor zu testen.

Quelle: https://wiki.gematik.de/download/attachments/650432715/20250310_PTV6-Infos.pdf?version=1&modificationDate=1747041273049&api=v2, zuletzt abgerufen am 11.07.2025

End of Life

gematik: „In der Telematikinfrastruktur (TI) werden Konnektoren und Kartentermials mit verschiedenen Softwareversionen betrieben. Jede Version für sich durchläuft einen Zulassungsprozess und ist nur für einen bestimmten Zeitraum zu verwenden. Damit wird das Ziel verfolgt, die Operabilität und Sicherheit innerhalb der TI sicherzustellen. Zur Gewährleistung dessen überprüft die gematik regelmäßig alle auf den relevanten Geräten betriebenen Softwareversionen.

In diesem Kontext wurde festgestellt, dass derzeit noch Konnektoren und Kartenterminals mit veralteter, nicht mehr zugelassener Software betrieben werden. […]

Folgende Softwareversionen sind nicht mehr zugelassen und entsprechend dringend durch eine aktuellere zu ersetzen – siehe angehangene Datei“ (oben rechts).

Quelle: https://fachportal.gematik.de/ti-status/wartungen-sonstige-informationen, zuletzt abgerufen am 09.09.2025

Bildquelle: Freepik

Quelle: https://wiki.gematik.de/download/attachments/650432715/20250310_PTV6-Infos.pdf?version=1&modificationDate=1747041273049&api=v2, zuletzt abgerufen am 11.07.2025

END OF LIFE

Diese Kartenterminals und Konnektoren können nicht mehr genutzt werden: Kartenterminal und Konnektoren (Tabelle)

PTV6 oder PTV2KSK Upgrade erforderlich!

Die Umstellung der gematik von RSA (Rivest-Shamir-Adleman) auf ECC (Elliptic Curve Cryptography) betrifft die grundlegende Kryptographie in der Telematikinfrastruktur (TI).

Dazu müssen nicht nur die Karten sondern auch die Kartenterminals aktualisiert (oder getauscht) werden.